Applikationen und Programme beruhen auf Quellcode. Den zu erstellen ist aufwendig. Bei “Low-Code-Applikationen” entfällt der Code … Irgendwie haben wir den Peak Hirn überschritten, sind wir gerade auf dem Weg in die Piktogramm- und Anklick-Gesellschaft … Nachdem alle Versuche, an Fachkräfte zu kommen, fehlschlugen, muss es dann jetzt wohl die fachkräftefreie Erstellung von IT-Systemen sein … das … Ziel ist, Deutschland an die Spitze der weltweiten IT zu bringen.

Die, die es können, wollen nicht zu uns. Im Gegenteil, wer es kann und wem es möglich ist, der haut ab. Niemand hat Lust auf erdrückende Steuern und Sozialabgaben, die dann für ideologische Wolkenkuckucksprojekte zum Fenster hinausgeworfen werden.

Und die einzigen, die noch zu uns wollen, können es nicht.

Aber das macht doch nichts. Wir redefinieren „Programmieren“ einfach als „Low-Coding“, da muss man nur noch Mäuse schubsen und Linien ziehen können.

Ob das helfen wird? Man kann die Realität ignorieren, aber man kann nicht die Folgen dieser Ignoranz ignorieren (Ayn Rand). Was wir in der Cephei jedenfalls sehen, ist, dass die Anforderungen der Kunden ständig höher werden. Verzweifelt gesucht sind diejenigen, die ohne Debugger den Code im Hirn ablaufen lassen können. Mäuseschubser und Linienzieher hingegen sind überhaupt nicht mehr vermittelbar, zumindest unserer Markterfahrung nach.

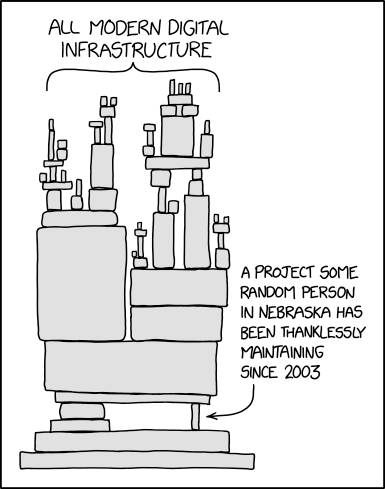

Ich finde das auch gar nicht verwunderlich. Die Komplexität der Systeme steigt rasant, und damit auch die Fehleranfälligkeit und das Sicherheitsrisiko.

Deutschland an der IT-Weltspitze? Vielleicht als abschreckendes Beispiel, dass woke Schneeflöckchen-Opferkult-Gendergaga-Anstalten vieles hervorbringen mögen, aber bestimmt keine Programmierer auf universitärem Niveau.

„Sehen Sie nach Deutschland! Dann wissen Sie, wie es auf gar keinen Fall geht!“ Auch eine Form der Spitzenleistung, nicht?